Autor: Ireneusz Piasecki

3 Wrzesień 2025

13 Wrzesień 2025

8 min.

|

Uwaga

Nasza firma oferuje profesjonalne usługi instalacyjne i serwisowe rozwiązań opartych o OPNSense.

Jesteśmy również oficjalnym partnerem handlowym firmy DECISO (OPNsense) - oferujemy sprzęt i licencje OPNSense .

Zabezpiecz swoją sieć już dziś!

Zapraszamy do KONTAKTU i współpracy!

Tel. kontaktowy: +48 606 356 235

Spis treści

1. Kilka słów wstępu

W dzisiejszym świecie, gdzie cyberataki stają się coraz bardziej wyrafinowane, same firewalle nie wystarczają już do zapewnienia pełnego bezpieczeństwa sieci. Potrzebne są narzędzia, które potrafią nie tylko blokować ruch, ale także aktywnie analizować pakiety danych w poszukiwaniu potencjalnych zagrożeń. Tutaj właśnie wkraczają systemy Intrusion Prevention System (IPS) i Intrusion Detection System (IDS).

OPNsense oferuje idealne środowisko do integracji takich rozwiązań. Jednym z najpopularniejszych i najbardziej zaawansowanych silników IDS/IPS dostępnych na rynku jest Suricata. W tym artykule przedstawimy, dlaczego Suricata jest tak ważnym elementem w arsenale bezpieczeństwa sieciowego i jak doskonale integruje się z platformą OPNsense, aby chronić sieć przed współczesnymi zagrożeniami.

2. Suricata - system IDS/IPS w OPNsense

Suricata to potężny, wielowątkowy silnik wykrywania i zapobiegania włamaniom (IDS/IPS), a także system monitorowania bezpieczeństwa sieci (NSM). Opracowana przez Open Information Security Foundation (OISF), jest oprogramowaniem “open source”, które w ciągu ostatnich lat zyskało ogromną popularność dzięki swojej wydajności i elastyczności.

Jako IDS, Suricata działa w trybie pasywnym, skanując pakiety danych i generując alerty, gdy wykryje wzorce pasujące do znanych zagrożeń, takich jak złośliwe oprogramowanie, skanowanie portów czy próby wykorzystania luk w zabezpieczeniach. Pozwala to administratorom na monitorowanie potencjalnie szkodliwego ruchu bez jego blokowania.

Natomiast w trybie IPS, Suricata staje się aktywnym elementem zabezpieczeń, który nie tylko wykrywa, ale także aktywnie blokuje niebezpieczny ruch w czasie rzeczywistym. Dzięki zastosowaniu rozbudowanych zestawów reguł, może na bieżąco odrzucać pakiety, które stanowią zagrożenie dla bezpieczeństwa sieci, skutecznie powstrzymując ataki, zanim dotrą do docelowych systemów.

Jedną z kluczowych zalet Suricaty jest jej zdolność do analizy ruchu na różnych warstwach protokołów (od warstwy 2 do 7), a także obsługa protokołów na poziomie aplikacji, co pozwala na identyfikację bardziej złożonych i ukrytych zagrożeń.

3. Reguły

Sercem każdego systemu IDS/IPS, a w szczególności Suricaty, są reguły (ang. rules). To one definiują, co silnik systemu ma uznawać za potencjalne zagrożenie. Reguły to zestawy instrukcji, które określają wzorce do wykrycia w ruchu sieciowym. Mogą one dotyczyć prostych sygnatur (np. charakterystyczne ciągi znaków w pakietach danych), a także bardziej złożonych warunków (np. podejrzane zachowanie protokołu, nietypowy rozmiar pakietu, czy próby dostępu do złośliwych domen).

Suricata wykorzystuje reguły w formatach kompatybilnych z innymi systemami, co pozwala na korzystanie z szerokiej gamy dostępnych, często aktualizowanych zestawów reguł. Do najważniejszych należą:

Emerging Threats Open (ET Open): Powszechnie używany, darmowy zbiór reguł, opracowywany przez społeczność, która na bieżąco reaguje na nowe zagrożenia.

Proofpoint Emerging Threats Pro (ET Pro): Płatna, profesjonalna wersja zestawu, oferująca bardziej rozbudowane i częściej aktualizowane reguły, które wykrywają najnowsze zagrożenia, w tym te typu zero-day. Zalecamy używanie tych reguł.

Info

UWAGA: Istnieje możliwość pozyskania profesjonalnych reguł od Proofpooint. Wystarczy na stronie sklepu OPNsense pobrać Proofpoint Telemetry Edition. W zamiana za przesyłanie anonimowych danych o wykrytych zagrożeniach do Proofpoint, możemy korzystać z pełnej profesjonalnej listy reguł. Z pewnością jest to sytuacja, gdzie każdy wygrywa i warto z niej skorzystać.

OOT (Official OISF Trust Rules): Reguły rozwijane przez twórców Suricaty, które koncentrują się na najbardziej krytycznych i powszechnych zagrożeniach.

W OPNsense reguły są automatycznie pobierane i aktualizowane (za pomocą Crona), co znacznie ułatwia utrzymanie systemu w gotowości. Dzięki temu, nawet bez zaawansowanej wiedzy, administratorzy mogą zapewnić sobie solidną ochronę, opartą na pracy ekspertów od cyberbezpieczeństwa. Elastyczność w zarządzaniu regułami pozwala na dostosowanie silnika do specyficznych potrzeb i profilu ruchu w danej sieci, co jest kluczowe dla efektywności systemu.

4. Integracja z OPNsense

Jednym z kluczowych atutów Suricaty jest jej doskonała integracja z systemem OPNsense. OPNsense posiada interfejs graficzny, który umożliwia zarządzanie instalacją Suricaty. Dzięki temu, nawet użytkownicy bez głębokiej wiedzy na temat wiersza poleceń mogą efektywnie konfigurować i monitorować działanie systemu IDS/IPS.

Interfejs OPNsense umożliwia:

-

Centralne zarządzanie regułami: Pobieranie i aktualizowanie różnorodnych zestawów reguł, a także włączanie i wyłączanie konkretnych ich grup.

-

Proste ustawianie trybu działania: Przełączanie Suricaty między trybem wykrywania (IDS) a trybem zapobiegania (IPS) dla każdej zdefiniowanej sieci lub interfejsu.

-

Wizualizację alertów: Wyświetlanie czytelnych logów i alertów, co ułatwia analizę zagrożeń i identyfikację potencjalnych ataków.

-

Dostosowanie konfiguracji: Wprowadzanie zmian w konfiguracji silnika, na przykład dostosowywanie ustawień wydajnościowych do specyfiki danego sprzętu.

Integracja ta sprawia, że OPNsense w połączeniu z Suricatą staje się kompleksowym rozwiązaniem bezpieczeństwa, które łączy w sobie funkcje tradycyjnego firewalla z zaawansowanym wykrywaniem i zapobieganiem włamaniom. To połączenie tworzy solidną barierę ochronną, która znacząco podnosi poziom bezpieczeństwa każdej sieci.

5. Wdrożenie

Wdrożenie Suricaty w OPNsense to proces, który należy dostosować do potrzeb konkretnego środowiska. Kluczowe jest zrozumienie, czym się charakteryzują różne tryby działania i jak najlepiej je zastosować.

W większości przypadków, zaleca się rozpoczęcie od trybu IDS (Intrusion Detection System), czyli trybu wykrywania. W tym ustawieniu, Suricata monitoruje ruch i generuje alerty, nie podejmując żadnych działań blokujących. Pozwala to administratorom na zbieranie danych i obserwowanie, co dzieje się w ich sieci, bez ryzyka zablokowania legalnego ruchu. Jest to idealny sposób na ocenę efektywności reguł i zrozumienie specyfiki potencjalnych zagrożeń, zanim przejdzie się do bardziej agresywnych działań.

Po upewnieniu się, że konfiguracja jest stabilna i generowane alerty są trafne, można stopniowo przejść do trybu IPS (Intrusion Prevention System), czyli trybu zapobiegania. W tym trybie, Suricata aktywnie blokuje pakiety, które są zgodne z regułami. Ważne jest, aby to wdrożenie było przemyślane, a reguły były dobrze dobrane, aby uniknąć fałszywych alarmów (tzw. false positives), które mogłyby zakłócić normalne działanie usług w chronionej sieci.

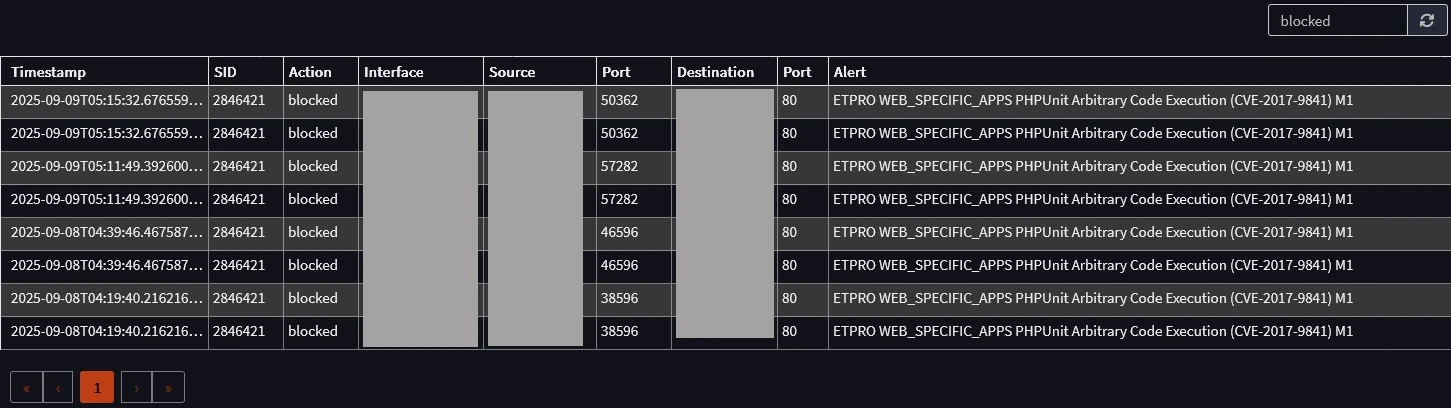

W każdym z tych trybów, monitorowanie jest kluczowe. Dzięki przejrzystym logom i alertom w panelu OPNsense, administratorzy mogą na bieżąco śledzić, jakie zagrożenia zostały wykryte lub zablokowane. To pozwala na bieżące dostosowywanie reguł, dodawanie wyjątków dla legalnego ruchu i ciągłe ulepszanie poziomu bezpieczeństwa sieci.

6. Eksploatacja

Po pomyślnym wdrożeniu Suricaty w OPNsense, kluczowym elementem staje się bieżąca eksploatacja i monitorowanie systemu. To nieustanny proces, który zapewnia, że sieć pozostaje bezpieczna w obliczu stale ewoluujących zagrożeń. Tutaj należy jasno podkreślić, iż używanie Suricaty nie jest rozwiązaniem typu “zainstaluj i zapomnij”, a rozwiązaniem które wymaga stałego nadzoru i reagowania na zdarzenia w zarządzanej sieci.

Podstawą jest regularna aktualizacja reguł. Dzięki wbudowanej funkcji w OPNsense, reguły można pobierać automatycznie, co zapewnia ochronę przed najnowszymi formami złośliwego oprogramowania i nowymi metodami ataków. Administratorzy powinni regularnie sprawdzać dostępność aktualizacji i upewnić się, że mechanizm ten działa poprawnie.

Kolejnym, niezwykle ważnym aspektem, jest analiza logów i alertów. Interfejs OPNsense udostępnia szczegółowe dane na temat wykrytych lub zablokowanych zagrożeń. Monitorowanie tych informacji pozwala na:

Identyfikację fałszywych alarmów (false positives): Zdarza się, że Suricata błędnie zidentyfikuje legalny ruch jako zagrożenie. Analiza logów pozwala na szybkie wykrycie takich sytuacji i dodanie odpowiednich wyjątków, co zapobiega zakłóceniom w działaniu usług.

Trafne dostosowanie reguł: Dzięki logom można zidentyfikować, które reguły są najbardziej aktywne i efektywne, a które można wyłączyć, aby zoptymalizować wydajność systemu bez utraty bezpieczeństwa.

Zrozumienie profilu ruchu sieciowego: Logi dostarczają cennych informacji o typach ruchu, które najczęściej pojawiają się w sieci, co może pomóc w dalszej optymalizacji polityk bezpieczeństwa.

Eksploatacja to także dostrajanie parametrów wydajnościowych. Suricata, będąc wielowątkowym silnikiem, może być zoptymalizowana do pracy na wielordzeniowych procesorach, co pozwala na przetwarzanie dużych ilości ruchu bez opóźnień.

Prawidłowa eksploatacja, obejmująca regularne aktualizacje, analizę logów i ciągłe dostrajanie, pozwala na maksymalne wykorzystanie potencjału Suricaty i utrzymanie wysokiego poziomu cyberbezpieczeństwa w każdej sieci.

7. Integracja z innymi systemami

Aby w pełni wykorzystać potencjał Suricaty w OPNsense, często konieczna jest integracja z zewnętrznymi systemami. W środowiskach korporacyjnych kluczowym narzędziem jest SIEM (Security Information and Event Management).

SIEM to system, który centralizuje i koreluje dane z wielu różnych źródeł, takich jak logi z firewalli, serwerów i alerty z systemów IDS/IPS. Dzięki temu, zamiast analizować oddzielne logi z każdego urządzenia, administratorzy mogą mieć pełen obraz stanu bezpieczeństwa sieci w jednym miejscu.

Integracja Suricaty z SIEM odbywa się zazwyczaj poprzez mechanizm syslog. Suricata generuje alerty w czasie rzeczywistym, a OPNsense może te logi w standardowym formacie wysyłać do zewnętrznego serwera SIEM. Systemy SIEM, takie jak Splunk, Elastic Stack (ELK) czy open-source’owy Wazuh, potrafią przyjmować, przetwarzać te dane, a następnie wyświetlać je w czytelnych dashboardach i raportach.

Korzyści z takiej integracji są znaczące:

-

Centralna widoczność: Wszystkie zdarzenia związane z bezpieczeństwem są w jednym miejscu, co ułatwia wykrywanie i reagowanie na zagrożenia.

-

Korelacja zdarzeń: SIEM może łączyć pozornie niezwiązane ze sobą zdarzenia. Na przykład, może skorelować alert z Suricaty o skanowaniu portów z logiem z serwera, który pokazuje nieudaną próbę logowania. Taka korelacja pozwala na wykrycie złożonych, wieloetapowych ataków.

-

Automatyzacja: Wiele systemów SIEM umożliwia tworzenie automatycznych reguł, które mogą podejmować działania, gdy spełnione są określone warunki (np. wysłanie powiadomienia do administratora).

Dzięki tej integracji, Suricata przestaje być tylko “silnikiem alarmowym”, a staje się aktywnym źródłem danych dla zaawansowanego systemu analitycznego, który potrafi przekształcić surowe dane w cenne informacje o stanie bezpieczeństwa sieci.

8. Na zakończenie

W erze rosnącej liczby cyberataków, sam firewall to za mało. OPNsense w połączeniu z Suricatą tworzy sprawny system, który znacząco zwiększa poziom bezpieczeństwa sieci. Suricata, jako zaawansowany silnik IDS/IPS, działa jak czujny strażnik, analizując ruch i aktywnie reagując na zagrożenia. To rozwiązanie wykracza poza tradycyjne blokowanie ruchu, oferując proaktywną ochronę opartą na regułach, które są na bieżąco aktualizowane.

Niezależnie od tego, czy jest to mała sieć domowa, czy bardziej złożone środowisko biznesowe, integracja tych dwóch narzędzi pozwala administratorom na pełną kontrolę nad bezpieczeństwem. W ten sposób router przestaje być tylko bramą do internetu, a staje się aktywnym i inteligentnym elementem obrony. Prawidłowo wdrożony i regularnie monitorowany system Suricaty w OPNsense zapewnia spokój ducha, dając pewność, że sieć jest chroniona przed współczesnymi, wciąż ewoluującymi zagrożeniami.